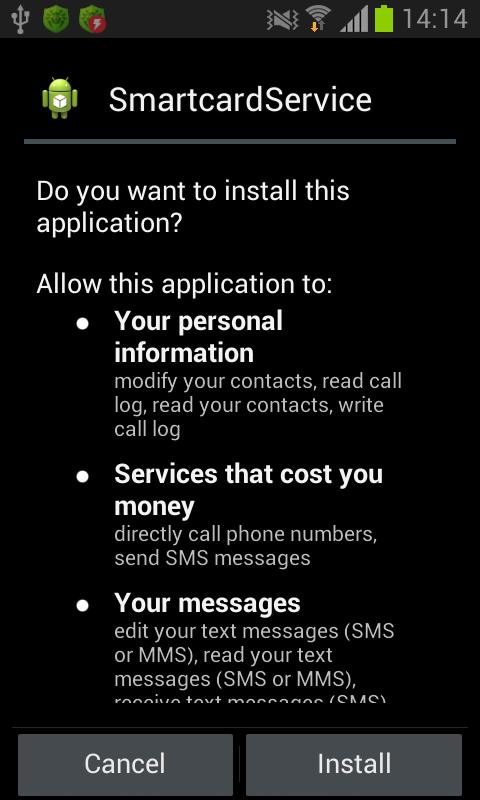

Un nuovo Trojan per android, chiamato Android.Titan.1 è intento ad attaccare gli utenti Android ed è distribuito dai Cybercriminali utilizzando un SMS. Il messaggio contiene informazioni circa una presunta mail ritardata e un link per avere informazioni circa il problema. Questo link dirige alla pagina di un popolare servizio di File-Sharing dove gli autori del virus inseriscono l’Android.Titan.1. Se le potenziali vittime visitano l’indirizzo web specificato, al posto delle informazioni, sarà scaricato automaticamente il file APK nel device. Tuttavia, per infettare il sistema operativo, il Trojan necessita dell’installazione da parte dell’utente.

Dopo l’installazione, Android.Titan.1 creerà una scorciatoia nella schermata principale del device e attenderà che questa venga lanciata dall' utente per infettare. Dopo il primo lancio, l’applicazione eliminerà l’icona creata e continuerà a girare in background. Allo stesso tempo, il Trojan eliminerà l’SMS precedentemente ricevuto dalla memoria. Dopodiché Android.Titan.1 opererà senza l’intervento dell’utente e partirà automaticamente, caricandosi all’avvio

Android.Titan.1 opera con l’aiuto di diversi e pericolosi servizi di sistema che sono avviati dal Trojan. In particolare, uno dei servizi, verifica che Android.Titan.1 sia impostato come gestore di SMS predefinito e se non lo è cerca di modficare le impostazioni di sistema.

A questo punto il Trojan attende la connessione ad Internet. Una volta connesso al server carica dettagliatamente le informazioni circa il device compromesso, inclusa la sua versione, quella del sistema operativo, della connessione, l’indirizzo MAC, IMEI/IMSI e il numero di cellulare della vittima

Di conseguenza, il malware può ottenere uno dei seguenti comandi dal server:

• Avviare il servizio di ricerca e chiusura di tutti i processi relativi all’ applicazione com.kakao.talk

• Avviare il sevizio di falsificazione dei numeri di telefono presenti in rubrica

• Cambare la modalità del dispositivo (Silenzioso, Vibrazione, Normale) e impostare il livello del volume

• Avviare il servizio di invio di SMS con parametri specificati in un comando

• Avviare il servizio di chiamate verso specifici numeri durante le quali lo schermo rimane inattivo come durante la modalità Standby

• Inviare informazioni sui numeri di telefono presenti in rubrica al server

I cyber criminali hanno così la possibilità di monitorare lo schermo del dispositivo infetto e, di conseguenza, istruire il Trojan ad affettuare una chiamata quando il dispositivo viene messo in modalità Standby per un lungo periodo. Poco dopo l’inizio della telefonata lo schermo verrà nuovamente bloccato in modo che l’utente non abbia alcun sospetto riguardo le chiamate indesiderate

Android.Titan.1 è capace di monitorare tutti i messaggi SMS in entrata e di nascondere all’utente quelle appartenenti all’ operato dei creatori del virus. Inoltre, il server di comando e controllo riceve dettagliate informazioni sugli SMS in entrata, tra cui il mittente, l’ora e la data, nonché il loro contenuto. Se non è possibile inviare le informazioni, il programma infetto mantiene i dati in uno speciale database in locale sul dispositivo e attende che la connessione Internet venga attivata per caricare le informazioni in coda sul server

Inoltre, Android.Titan.1 include altre pericolose caratteristiche. Ogni minuto il Trojan verifica se l’utente effettua chiamate e in tal caso questa viene registrata dentro un file AMR che viene immagazzinato nella directory di lavoro del Trojan. In futuro, questo file insieme alle informazioni sulle chiamate viene caricato sul server remoto, e se non c’è connessione ad internet, viene messo in coda come gli SMS intercettati. Il Trojan può anche bloccare le chiamate in entrata e in uscita da determinati numeri, rispondere alle chiamate e rimuoverle dal registro di sistema

La principale caratteristica di questo Trojan, è che la sua funzionalità di base è implementata da una libreria Unix separata, mentre la maggior parte dei più noti malware per Android contiene tali caratteristiche in una standard Dex-File eseguibile. Nel caso di Android.Titan.1, la Dex-File è usata solo come una componente ausiliare che contiene le caratteristiche minime necessarie al funzionamento del Trojan. Tale tecnica è abbastanza rara nella creazione di applicazioni dannose per Android, e per questo, molti programmi Antivirus non sono in grado di rilevare questa pericolosa applicazione.

Secondo i ricercatori di Dr.Web, Android.Titan.1 è ancora in fase di sviluppo poiché contiene una serie di bugs, pertanto, non va escluso l’arrivo di una versione più funzionale e più dannosa in futuro.

I ricercatori di Dr.Web hanno informato il supporto tecnico del servizio File-Sharing dove il Trojan è stato postato e ora la pagina da dove era possibile scaricarlo non è più disponibile. Tuttavia, nulla impedisce ai Cybercriminali di ospitare il Trojan in altri siti simili.

Dr.Web per Android e Dr.Web Light per Android rilevano correttamente e rimuovono Android.Titan.1, ragion per cui gli utenti di Dr.Web essendo coperti da una protezione affidabile, possono sentirsi al sicuro.

Vuoi acquistare Dr.Web per il tuo dispositivo Android? Ti ricordiamo che S-mart è distributore Dr. Web in Italia. Rivenditori: Www.S-mart.biz Dettaglio: Www.S-martplay.com

Nessun commento:

Posta un commento