Continuiamo la lunga rassegna sull'attivissima famiglia di ransomware Cryptomix. Dopo 3 settimane di silenzio ecco l'ennesima nuova versione in distribuzione (dell'ultima versione abbiamo parlato qui). E' stata individuata da Michael Gillespie, che ne scrive su Bleeping Computer una piccola analisi tecnica.

Come già successo per altre versioni, l'impianto base di questo ransomware non ha subito variazioni nel meccanismo di criptazione. Cambiano solo l'estensione aggiunta ai file criptati e le email di contatto.

Le novità di questa variante

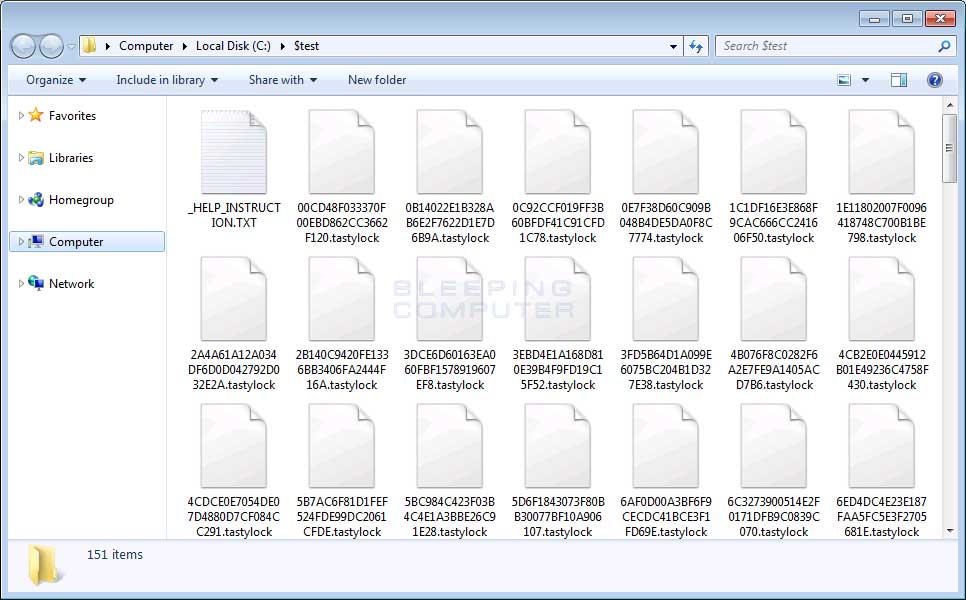

Il cambiamento più importante è appunto l'estensione aggiunta ai file criptati e la modifica del nome del file. Il ransomware infatti non solo modifica il nome dei file per renderli indistinguibili, ma vi agiunge anche l'estensione .tastylock.

Ad esempio un file criptato da questa versione di Cryptomix può assumere la forma

0D0A516824060636C21EC8BC280FEA12.tastylock.

Ecco sotto alcuni file criptati:

|

| Fonte: bleepingcomputer.com |

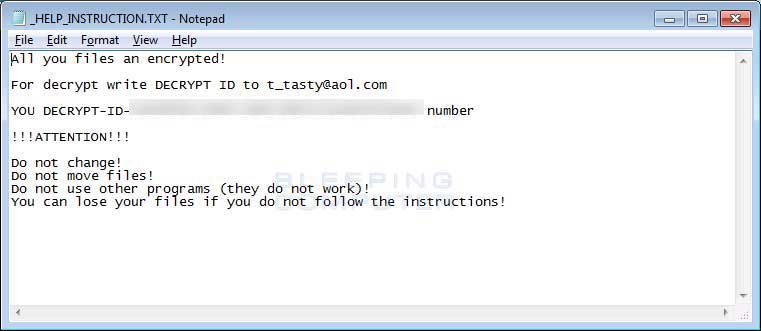

La nota di riscatto:non è cambiata nel testo, modifica solo la mail di contatto. Eccola.

|

| Fonte: bleepingcomputer.com |

Un piccolo riepiologo della famiglia CryptoMixOltre a questa ultima versione, ecco le altre versioni della famiglia CryptoMix. Come vedete, una soa è risolvibile.

Come proteggersi dal ransomware CryptoMix (e dai ransomware in generale)

Questa versione non ha, attualmente, soluzione. Per proteggersi efficacemente dal ransomware Cryptomix (e da qualsiasi ransomware) è importante avere sempre a disposizione un backup affidabile e testato dei propri dati da poter ripristinare in caso di emergenza, per esempio di fronte ad un attacco ransomware. Ultimo, ma non certo per importanza, è necessario assicurarsi di seguire delle corrette abitudini per quanto riguarda la sicurezza online che, il più delle volte, costituiscono il passaggio più importante.

- Non aprire gli allegati finché non si hanno conferme sull'identità della persona che li ha effettivamente inviati.

- Scansionare gli allegati con strumenti come VirusTotal o con l'antivirus in esecuzione sul PC.

- Assicurarsi di installare tutti gli aggiornamenti di Windows non appena vengono resi disponibili. Assicurarsi inoltre di aggiornare tutti i programmi, in particolare Java, Flash ed Adobe Reader. I programmi non aggiornati presentano maggiori vulnerabilità di sicurezza, che possono essere sfruttate dai cyber-attaccanti per ottenere l'accesso al dispositivo. Per queste ragione è importante tenersi sempre aggiornati.

- Assicurarsi di aver installato un adeguato software di sicurezza, possibilmente con un modulo anti ransomware e con una protezione multilivello.

Indicatori di compromissione:

1. File correlati

_HELP_INSTRUCTION.TXT

C:\ProgramData\[random].exe

2. Mail di contatto

t_tasty@aol.com

3. Comandi eseguiti

sc stop VVS

sc stop wscsvc

sc stop WinDefend

sc stop wuauserv

sc stop BITS

sc stop ERSvc

sc stop WerSvc

cmd.exe /C bcdedit /set {default} recoveryenabled No

cmd.exe /C bcdedit /set {default} bootstatuspolicy ignoreallfailures

C:\Windows\System32\cmd.exe" /C vssadmin.exe Delete Shadows /All /Quiet

Nessun commento:

Posta un commento