Una nuova variante della botnet Satori è appena tornata alla vita e questa versione attacca le piattaforma di mining Claymore sostituendo le credenziali per il mining della vittima con quelle dell'attaccante. L'attacco è iniziato l8 Gennaio, stando all'analisi di Qihoo 360 Netlab. L'analisi del codice del malware ha reso concordi i ricercatori rispetto al fatto che dietro questo malware vi sia la stessa persona/gruppo che sta dietro al malware Satori.

Breve storia della Botnet Satori

La botnet Satori ha debuttato nei primi giorni di Dicembre ed è una versione pesantemente rimodificata del malware Mirai (ne abbiamo parlato già qui).

La botnet esegue scansioni sulle porte 52869 (in cerca della vulnerabilità CVE-2014-8361 che affligge i dispositivi Realtek) e sulle porte 37215 (cercando la vulnerabilità 0-day CVE-2017-17215 che affligge i router Huawei).

Usando solo questi due exploit Satori ha collezionato tra i 500.000 e i 700.000 nodi della rete (bot). Data la gravità della situazione, alcuni gruppi di sicurezza Internet hanno reagito mettendo offline il server C&C di Satori circa 2 settimane dopo la comparsa.

Netlab individa la variante Satori.Coin.Robber

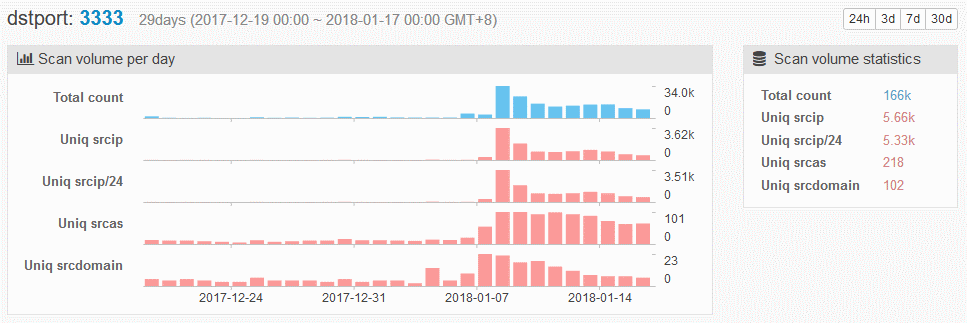

Per circa 3 settimana la botnet non ha dato segni di vita, fin quando i ricercatori di Netlab hanno individuato una nuova variante di Satori. "La diffusione del malware è molto più lenta" spiegano però da Netlab . La nuova versione mantiene i due vecchi exploit, ma ne aggiunge un terzo. Il terzo è una novità sorprendente, dato che non serve ad attacare dispositivi di rete o IoT. Serve invece a scansire la porta 3333 e a distribuire un codice di exploit specificatamente pensato per il software di mining Claymore.

|

| Scansioni sulla porta 3333. Fonte: Bleeping Computer |

La vulnerabilità in questione è la CVE-2017-16929.Lo scopo è molto semplice: accedere al software e sostituire le configurazioni del proprietario con quelle degli attaccanti per "minare" la criptovaluta Ethereum. Lascia anche un messaggio, nel caso in cui la vittima scoprisse l'intrusione, volto a rassicurare la vittima del fatto che le modifiche apportate non sono dannose (ve lo confessiamo: LO SONO!).

I risultati? In appena dieci giorni questa variante di Satori ha minato 1.01000710 ETH, ovvero quasi 980 dollari solo "dirottando" i software di mining. Consigliamo a chi usa questo software di verificare le impostazioni e di eseguire l'update all'ultima versione.

La criptovaluta sta diventando l'affare del 2018!

Nessun commento:

Posta un commento